趋势科技采用机器学习技术审查1998年至2016年的网站篡改报告,揭示其中蕴含的长期趋势。

网络攻击最常见的形式就是网站篡改,也就是攻击者修改受害网站页面来显示他们自己的消息。1月22日,趋势科技发布新研究报告,揭示网站篡改的过程及其共同趋势。

这份64页的报告分析了1998-2016年18年间的1300万起网站篡改事件数据。趋势科技从5个数据源采集数据,应用机器学习技术关联和识别长期趋势及威胁团伙。

趋势科技云研究副总裁马克·南尼克文称:“基于可用证据,趋势科技可很确信地将网站篡改事件关联至不同黑客行动和威胁团伙。网站篡改是网络犯罪世界中的一个异类,大多数黑客团伙都会快速宣称对此类事件负责,并声明其动机。”

趋势科技的研究表明,采用开源Apache服务器软件搭建在Linux系统上的网站是篡改高发地带。Linux和Apache的优势不在于阻止这些系统中出现漏洞。

被篡改网站大多是用Apache在Linux系统上搭建的,是因为Apache+Linux的组合在托管平台中占据较大市场份额。

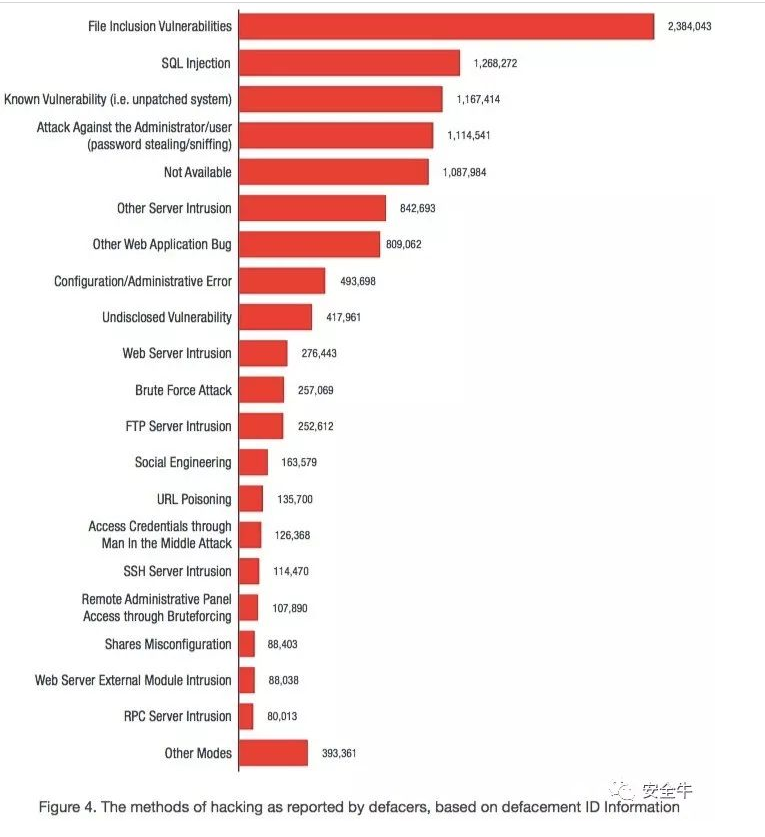

至于网站篡改的具体机制,趋势科技的研究发现,攻击者获取受害网站权限的方法都很常见,包括SQL注入和口令盗取,其中最常见的就是文件包含漏洞。

操作PHP代码包含进特定文件,在网站虚拟主机上建立据点,是相当常见且简单的攻击方法。

趋势科技这份报告的时间线正好覆盖了PHP框架的流行区间,而PHP框架的流行也给文件包含攻击提供了巨大的目标资源。

报告显示,有些网站篡改攻击者会寻求易得手的目标来实施大规模篡改攻击。此类攻击活动中,攻击者一旦发现有漏洞的平台,往往会自动化其攻击过程,迅速扫描网络,找寻类型相同的目标。很多大规模篡改者都使用Metasploit渗透测试框架,有些黑客团伙会根据自身需求在Metasploit或其他黑客工具的基础上创建定制脚本。

虽然一些篡改攻击仅仅是为表达政治诉求,但含有恶意软件的篡改正呈上升趋势。2000年代早期的网站篡改通常不含有恶意软件,但近几年的网站篡改中近15%都包含有恶意软件组件。

用户应该做些什么?

虽然网站篡改司空见惯,公司企业和各类机构还是可以有所动作来缓解风险。

网站拥有者能运用的最有效方法就是打补丁。另外,还应该保护好登录凭证,建立健壮的自动化备份过程,并经常扫描自家网站的非授权修改。

趋势科技确认的网站篡改攻击大多数都是出于政治目的,是激进黑客组织所为。政治性网站是各类组织发声的最佳途径,因而成为了黑客主义者和网络罪犯的首选目标。

各类组织都应该采取明智的措施来防止此类威胁。